Manual del Sistema de Autocontrol y Gestión del Riesgo Integral de LA/FT/FPADM (SAGRILAFT) SYNERBIT S.A.S (PSAV).

1. INTRODUCCIÓN Y OBJETIVO.

El presente Manual SAGRILAFT establece las políticas y procedimientos que SYNERBIT S.A.S, sociedad registrada en colombia con el numero de identificacion tributaria 901.947.007, (en adelante, la “Empresa”), en su calidad de Proveedor de Servicios de Activos Virtuales (PSAV), adopta para la prevención, detección y reporte de operaciones relacionadas con el Lavado de Activos (LA), la Financiación del Terrorismo (FT) y la Financiación de la Proliferación de Armas de Destrucción Masiva (FPADM).

El objetivo es mitigar los riesgos a los que se expone la Empresa, proteger su reputación, y dar cumplimiento al marco normativo colombiano, en especial la Circular Externa 100-000002 de 2025 de la Superintendencia de Sociedades, y los estándares internacionales del GAFI.

2. ALCANCE.

Este manual es de obligatorio cumplimiento para todos los empleados, administradores, socios y contratistas de la Empresa que tengan relación con el modelo de negocio, la operación, el desarrollo tecnológico y la atención al cliente.

3. MARCO NORMATIVO.

3.1. Código Penal Colombiano (Art. 323, 345).

3.2. Circular Externa 100-000002 de 2025 (SAGRILAFT) y Capítulo X de la Circular Básica Jurídica de la Superintendencia de Sociedades.

3.3. Recomendaciones del GAFI (especialmente 1, 10, 11, 15, 16, 20, 21).

3.4. Guía del GAFI para un Enfoque Basado en Riesgo para Activos Virtuales y PSAV.

3.5. Resoluciones del Consejo de Seguridad de las Naciones Unidas (Listas Vinculantes).

4. DEFINICIONES CLAVE.

4.1. Activo Virtual: Representación digital de valor que se puede comercializar o transferir digitalmente y se puede utilizar para fines de pago o inversión.

4.2. PSAV (Proveedor de Servicios de Activos Virtuales): Persona natural o jurídica que, como negocio, realiza una o más de las siguientes actividades para o en nombre de otra persona: intercambio entre activos virtuales y monedas fiduciarias; intercambio entre una o más formas de activos virtuales; transferencia de activos virtuales; custodia y/o administración de activos virtuales; y participación y provisión de servicios financieros relacionados con la oferta y/o venta de un activo virtual por parte de un emisor.

4.3. Regla de Viaje (Travel Rule): Obligación de obtener, conservar y transmitir la información requerida del originador y del beneficiario en las transferencias de activos virtuales.

4.4. Riesgo Residual: Nivel de riesgo que permanece después de aplicar los controles.

4.5. Riesgo Inherente: Nivel de riesgo propio de la actividad sin tener en cuenta los controles.

5. ELEMENTOS DEL SAGRILAFT.

La Empresa estructura su SAGRILAFT con base en los siguientes elementos:

5.1. Políticas: La política principal es de “cero tolerancia” frente al LA/FT. La Empresa no iniciará ni mantendrá relaciones comerciales con personas o entidades sobre las cuales exista duda de su vinculación con actividades ilícitas.

5.2. Procedimientos: Se establecen procedimientos claros para la aplicación de las políticas, detallados en los documentos anexos a este manual (Política KYC, Monitoreo, etc.).

5.3. Documentación: Todos los procedimientos y decisiones tomadas en el marco del SAGRILAFT serán debidamente documentados y conservados por un término mínimo de cinco (5) años.

5.4. Estructura Organizacional:

5.4.1. Representante Legal: Máximo responsable del SAGRILAFT.

5.4.2. Oficial de Cumplimiento: Se designará un Oficial de Cumplimiento con independencia, poder de decisión y comunicación directa con la gerencia. Será el responsable de la implementación, seguimiento y reporte del sistema.

5.5. Órganos de Control: La auditoría interna o un revisor fiscal evaluará anualmente la efectividad del SAGRILAFT.

5.6. Infraestructura Tecnológica: La Empresa se compromete a adquirir y mantener las herramientas tecnológicas necesarias para una gestión de riesgos eficaz (ver documento de Evidencia de Uso de Herramientas Tecnológicas de Cumplimiento).

5.7. Divulgación y Capacitación: Se implementará un programa anual de capacitación para todos los empleados y directivos, con evaluaciones de conocimiento.

6. ETAPAS DEL SAGRILAFT.

6.1. Identificación del Riesgo: La Empresa identifica los riesgos de LA/FT a través del análisis de sus factores de riesgo (clientes, productos/activos virtuales, canales, jurisdicciones). Este análisis se plasma en la Matriz de Riesgo LA/FT.

- Ejemplo práctico: Se identifica un riesgo alto cuando un cliente nuevo desde una jurisdicción no cooperante (según GAFI) solicita enviar 25,000 USDT sin una justificación económica clara de su actividad.

6.2. Medición o Evaluación del Riesgo: Utilizando la Matriz de Riesgo, la Empresa mide la probabilidad de ocurrencia y el impacto de los riesgos identificados, asignando una calificación (Ej. Bajo, Medio, Alto, Crítico) al riesgo inherente de cada cliente y operación.

6.3. Control del Riesgo: La Empresa implementa controles para mitigar los riesgos identificados. El principal control es el procedimiento de Debida Diligencia del Cliente (KYC).

6.3.1. Debida Diligencia Simplificada: Para operaciones de bajo monto y bajo riesgo (si aplica).

6.3.2. Debida Diligencia Normal: Procedimiento estándar de identificación y verificación para todos los clientes.

6.3.3. Debida Diligencia Intensificada o Reforzada: Se aplica a clientes de alto riesgo (PEPs, clientes de jurisdicciones de alto riesgo, operaciones complejas o de alto volumen). Implica solicitar información adicional sobre el origen de los fondos, el propósito de la transacción y realizar un monitoreo continuo y más estricto.

6.4. Monitoreo del Riesgo: La Empresa monitorea las operaciones de forma continua para detectar comportamientos inusuales o que no correspondan con el perfil del cliente. Esto se realiza a través de:

6.4.1. Alertas automáticas: Basadas en reglas (ej. operaciones que superan un umbral, transacciones desde/hacia billeteras sancionadas).

6.4.2. Monitoreo manual: Revisión periódica de las operaciones de clientes de alto riesgo.

6.4.3. Actualización del conocimiento del cliente: Se solicitará actualización de datos periódicamente.

7. REPORTE DE OPERACIONES SOSPECHOSAS (ROS).

Cualquier operación que, tras el análisis, no tenga una explicación económica o legal aparente, o que genere sospecha de estar vinculada al LA/FT, será reportada por el Oficial de Cumplimiento a la UIAF de manera oportuna en los términos establecidos por la UIAF.

8. HACEN PARTE INTEGRAL DE ESTE MANUAL LAS SIGUIENTES POLÍTICAS.

8.1. Evidencia de Uso de Herramientas Tecnológicas de Cumplimiento SYNERBIT S.A.S (PSAV).

8.2. Matriz de Riesgo LA/FT SYNERBIT S.A.S (PSAV).

8.3. Política de Activos Virtuales Soportados SYNERBIT S.A.S (PSAV).

8.4. Política de Ciberseguridad y Continuidad del Negocio SYNERBIT S.A.S (PSAV).

8.5. Política de Conocimiento del Cliente (KYC) y Conocimiento de la Transacción (KYT) SYNERBIT S.A.S (PSAV).

8.6. Política de Manejo de Listas Restrictivas y Reporte de Operaciones Sospechosas (ROS) SYNERBIT S.A.S (PSAV).

8.7. Política de Monitoreo Transaccional y Alertas SYNERBIT S.A.S (PSAV).

8.8. Política de Tratamiento de Datos Personales – SYNERBIT S.A.S (PSAV).

8.9. Protocolo de Atención al Cliente y Deberes de Transparencia SYNERBIT S.A.S (PSAV).

8.10. Protocolo de Respuesta ante Incidentes SYNERBIT S.A.S (PSAV).

8.11. Reglas de Control de Cumplimiento en la Lucha contra el Lavado de Capitales (AML), la Financiación del Terrorismo, y el Conocimiento del Cliente (KYC) SYNERBIT S.A.S (PSAV).

8.12. Términos y Condiciones del Servicio SYNERBIT S.A.S (PSAV).

Matriz de Riesgo LA/FT SYNERBIT S.A.S (PSAV).

1. OBJETIVO.

Establecer una metodología objetiva para la identificación y medición del riesgo de LA/FT/FPADM inherente a los clientes, productos, canales y jurisdicciones con los que opera la Empresa.

La Matriz de Riesgo es la herramienta central del enfoque basado en riesgo del SAGRILAFT.

2. METODOLOGÍA.

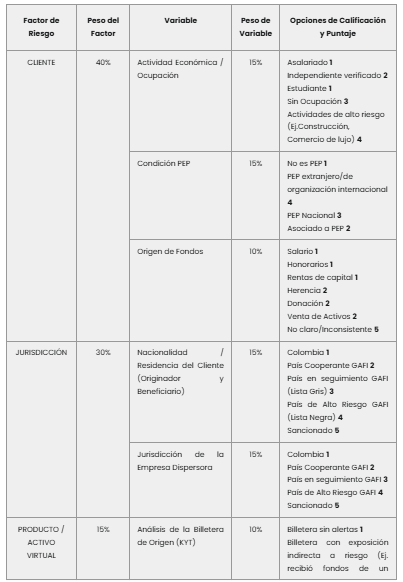

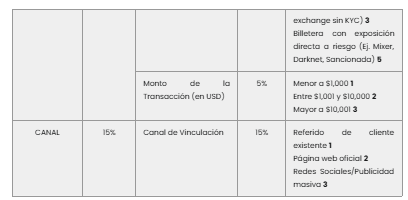

La calificación del riesgo se calcula a través de un promedio ponderado. A cada variable de riesgo (como la ocupación o la jurisdicción) se le asigna un puntaje según su nivel de riesgo y se pondera según su importancia relativa. El resultado es un único puntaje final que se clasifica en un nivel de riesgo: Bajo, Medio o Alto.

∑(Puntaje de Variable×Peso de Variable)

Puntaje Final= ————————————–———————-

∑(Peso de Variable)

3. FACTORES, VARIABLES, PESOS Y PUNTAJES.

4. CÁLCULO Y NIVELES DE RIESGO.

El puntaje final se calcula y se asigna un nivel de riesgo:

4.1. 1.0 – 2.0: Riesgo Bajo -> Debida Diligencia Simplificada (si aplica) o Normal.

4.2. 2.1 – 3.5: Riesgo Medio -> Debida Diligencia Normal.

4.3. 3.6 – 5.0: Riesgo Alto -> Debida Diligencia Reforzada.

5. APLICACIÓN.

La Matriz de Riesgo se aplicará a todos los clientes nuevos en el momento de la vinculación. La calificación de riesgo será revisada y actualizada anualmente o cuando se detecten cambios significativos en el perfil o comportamiento del cliente.

Política de Activos Virtuales Soportados SYNERBIT S.A.S (PSAV).

1. OBJETIVO.

Definir y comunicar los únicos activos virtuales que la Empresa aceptará y procesará, con el fin de mitigar los riesgos asociados a activos con características de anonimato mejorado o vinculados a actividades ilícitas.

2. ACTIVOS VIRTUALES PERMITIDOS.

La Empresa soporta principalmente los siguientes activos virtuales y redes:

- Activos: Tether (USDT), USDC, BTC, ETH, BNB, TRX, MATIC.

- Redes: TRON (TRC-20), Ethereum (ERC-20).

Esta lista no es exhaustiva y podrá ser actualizada periódicamente. La Empresa se reserva el derecho de habilitar operaciones con otros activos o redes que cumplan con nuestros criterios internos de seguridad y riesgo.

Independientemente del activo o la red utilizada, toda transacción está sujeta a nuestras políticas de monitoreo y cualquier operación que se considere sospechosa será reportada a las autoridades competentes.

3. ACTIVOS VIRTUALES EXPRESAMENTE PROHIBIDOS.

La Empresa prohíbe explícitamente la recepción, procesamiento o tenencia de cualquier activo virtual que tenga características de mejora del anonimato (privacy coins), incluyendo, pero no limitándose a:

- Monero (XMR)

- Zcash (ZEC)

- Dash (DASH)

- Y cualquier otro que dificulte o impida la trazabilidad de las transacciones en la blockchain.

4. REVISIÓN DE LA POLÍTICA.

Esta política será revisada anualmente por el Oficial de Cumplimiento para evaluar la inclusión o exclusión de nuevos activos o redes, con base en un análisis de riesgo previo que considere la liquidez, la transparencia de la blockchain, la reputación del proyecto y su nivel de adopción en el ecosistema regulado.

Política de Ciberseguridad y Continuidad del Negocio SYNERBIT S.A.S (PSAV).

1. OBJETIVO.

Establecer las directrices para proteger los activos de información, la infraestructura tecnológica y los fondos en criptoactivos de la Empresa, y asegurar la continuidad de las operaciones críticas ante eventos adversos.

2. MODELO DE BILLETERA OPERATIVA (HOT WALLET DE AUTOCUSTODIA).

La Empresa gestiona la totalidad de sus activos virtuales a través de una única billetera de autocustodia en línea (Hot Wallet). Este modelo asegura que La Empresa mantiene el control exclusivo de las claves privadas en todo momento, eliminando la dependencia de custodios externos.

Para mitigar los riesgos inherentes a las billeteras conectadas a internet, la seguridad de los fondos es nuestra máxima prioridad y se garantiza mediante la implementación de múltiples capas de protección:

2.1. Autenticación Multifactor (MFA): Todo acceso a la billetera y la autorización de transacciones requieren obligatoriamente un segundo factor de autenticación, añadiendo una barrera crítica contra accesos no autorizados.

2.2. Control de Acceso Estricto: Únicamente el personal clave, debidamente autorizado y capacitado, tiene permisos para operar con los fondos, siguiendo el principio de mínimo privilegio.

2.3. Seguridad de Infraestructura: La billetera opera sobre una plataforma de grado institucional que cuenta con tecnología de punta para proteger las claves privadas contra ataques cibernéticos y brechas de seguridad.

2.4. Monitoreo Transaccional Continuo: Se realiza un monitoreo constante de todas las operaciones para detectar y responder de inmediato ante cualquier actividad inusual o sospechosa.

3. SEGURIDAD DE LA INFORMACIÓN

3.1. Control de Acceso: Se implementará el principio de “menor privilegio”. Los empleados sólo tendrán acceso a la información y sistemas estrictamente necesarios para sus funciones.

3.2. Cifrado de Datos: La información sensible de los clientes (documentos, datos personales) se almacenará de forma cifrada tanto en reposo como en tránsito.

3.3. Seguridad de Endpoints: Todos los equipos de cómputo de los empleados contarán con software antivirus/antimalware actualizado y firewalls configurados.

3.4. Gestión de Contraseñas: Se exigirá el uso de contraseñas fuertes y autenticación multifactor (MFA) para el acceso a todos los sistemas críticos (correo electrónico, CRM, plataformas de gestión).

4. CONTINUIDAD DEL NEGOCIO.

4.1. Análisis de Impacto al Negocio (BIA): Se identificarán los procesos críticos para la operación (recepción de fondos, transferencia a dispersor, KYC) y los recursos necesarios para su funcionamiento.

4.2. Plan de Recuperación ante Desastres (DRP): Se establecerá un plan para recuperar la infraestructura tecnológica y los datos en caso de un desastre mayor. Esto incluye la realización de copias de seguridad (backups) periódicas y su almacenamiento en una ubicación segura y aislada.

4.3. Protocolo de Comunicación: Se definirá un plan de comunicación para gestionar la información con empleados, clientes y socios en caso de un incidente que interrumpa el servicio.

Política de Conocimiento del Cliente (KYC) y Conocimiento de la Transacción (KYT) SYNERBIT S.A.S (PSAV).

1. OBJETIVO.

Establecer los procedimientos de debida diligencia que la Empresa debe aplicar para identificar y verificar la identidad de sus clientes, así como para entender la naturaleza y el propósito de sus transacciones, en cumplimiento de la Recomendación 10 del GAFI y el SAGRILAFT.

2. PROCEDIMIENTO DE IDENTIFICACIÓN (PERSONA NATURAL).

Para vincular a un cliente que actúe en nombre propio (tanto originador como beneficiario), se solicitará y verificará como mínimo la siguiente información:

2.1. Información Básica: Nombres y apellidos completos, tipo y número de documento de identidad, fecha de nacimiento, nacionalidad, dirección de residencia, correo electrónico y teléfono.

2.2. Verificación de Identidad: Se realizará mediante:

2.2.1. Copia o foto del documento de identidad vigente (cédula de ciudadanía, pasaporte).

2.2.2. Verificación biométrica (selfie con el documento) a través de una herramienta tecnológica.

2.3. Información Socioeconómica: Ocupación o profesión, fuente de ingresos.

2.4. Declaración de Origen de Fondos (DOF): Declaración jurada sobre la licitud del origen de los fondos.

2.5. Verificación PEP: Consulta para determinar si el cliente o sus asociados son Personas Expuestas Políticamente.

3. PROCEDIMIENTO DE IDENTIFICACIÓN (PERSONA JURÍDICA).

Para vincular a un cliente que actúe como una sociedad (tanto originador como beneficiario), se solicitará y verificará como mínimo la siguiente información:

3.1. Información Básica:

3.1.1. Razón social y número de registro de la sociedad.

3.1.2. Documento que acredite la existencia de la sociedad.

3.1.3. Nombres y apellidos completos, tipo y número de documento de identidad, fecha de nacimiento, nacionalidad, dirección de residencia, correo electrónico y teléfono del representante legal.

3.2. Verificación de Identidad: Se realizará mediante:

3.2.1. Copia o foto del documento de identidad vigente (cédula de ciudadanía, pasaporte).

3.2.2. Verificación biométrica (selfie con el documento) a través de una herramienta tecnológica.

3.3. Información Socioeconómica: Objeto social, fuente de ingresos.

3.4. Declaración de Origen de Fondos (DOF): Declaración jurada sobre la licitud del origen de los fondos.

3.5. Verificación PEP: Consulta para determinar si uno de sus accionistas es o está asociado con Personas Expuestas Políticamente.

4. PROCEDIMIENTO DE CONOCIMIENTO DE LA TRANSACCIÓN (KYT) Y REGLA DE VIAJE (TRAVEL RULE).

En cumplimiento de la Recomendación 16 del GAFI (Regla de Viaje), para cada transferencia de activos virtuales se deberá recolectar, verificar y mantener:

4.1. Información del Originador:

4.1.1. Nombre completo.

4.1.2. Dirección de la billetera o detalles de la cuenta de origen.

4.1.3. Dirección física.

4.1.4. Número de documento de identidad..

4.2. Información del Beneficiario:

4.2.1. Nombre completo.

4.2.2. Dirección de la billetera o detalles de la cuenta de destino.

4.3. La Empresa utilizará herramientas de análisis de blockchain para:

4.3.1. Verificar la dirección de la billetera de origen.

4.3.2. Analizar el historial de esa billetera para identificar vínculos con entidades de alto riesgo (sanciones, darknet, mixers, etc.).

4.3.3. Monitorear la transacción hasta su destino.

5. DEBIDA DILIGENCIA REFORZADA.

Se aplicará una debida diligencia reforzada en los siguientes casos:

5.1. Clientes clasificados como de alto riesgo en la Matriz.

5.2. Clientes que son PEPs.

5.3. Clientes de jurisdicciones de alto riesgo.

5.4. Transacciones inusualmente grandes o complejas.

La debida diligencia reforzada implicará, además de lo anterior:

5.6. Solicitar documentación soporte del origen de los fondos (extractos bancarios, declaraciones de renta, contratos, entre otros).

5.7. Solicitar la identificación de los accionistas que constituyen la sociedad cuando estos posean un porcentaje igual o superior al 5% de las acciones suscritas.

5.8. Obtener aprobación de la gerencia o del Oficial de Cumplimiento para iniciar/continuar la relación.

5.9. Realizar un monitoreo transaccional intensificado.

Política de Manejo de Listas Restrictivas y Reporte de Operaciones Sospechosas (ROS) SYNERBIT S.A.S (PSAV)

1. OBJETIVO.

Definir el procedimiento para la verificación de clientes y contrapartes en listas de sanciones y de interés, y establecer el proceso para la documentación y reporte de operaciones sospechosas a la UIAF.

2. MANEJO DE LISTAS RESTRICTIVAS.

2.1. Listas Vinculantes: La Empresa está obligada a acatar y dar cumplimiento inmediato a las siguientes listas:

2.1.1. Listas del Consejo de Seguridad de las Naciones Unidas (ONU).

2.1.2. Lista de Nacionales Especialmente Designados (SDN List) de la Oficina de Control de Activos Extranjeros (OFAC) de EE.UU.

2.2. Listas de Interés: Como parte de la debida diligencia reforzada, se consultarán otras listas de interés internacional, como las de la Unión Europea, el Reino Unido (HMT), Interpol, y listas de Personas Expuestas Políticamente (PEPs).

2.3. Procedimiento de Verificación (Screening):

2.3.1. Inicial: Todo cliente (originador y beneficiario) y tercero (dispersora) será verificado en estas listas antes de iniciar la relación comercial.

2.3.2. Continuo: La base de datos de clientes será verificada contra las actualizaciones de las listas de forma periódica (al menos mensualmente).

2.4. Gestión de Coincidencias:

2.4.1. Coincidencia Positiva en Lista Vinculante: La Empresa rechazará la transacción, no iniciará la relación comercial y bloqueará cualquier fondo que haya recibido, informando de inmediato a las autoridades competentes.

2.4.2. Coincidencia Potencial: Se realizará un análisis para confirmar si se trata de la misma persona (descartar homónimos). Si se confirma, se aplicará el mismo procedimiento de coincidencia positiva.

3. REPORTE DE OPERACIONES SOSPECHOSAS (ROS).

3.1. Definición de Operación Sospechosa: Aquella que por su número, cantidad o características no se enmarca en los sistemas y prácticas normales de los negocios de una industria o sector determinado y, además, no ha podido ser razonablemente justificada.

3.2. Proceso de Detección y Escalamiento:

3.2.1. Cualquier empleado que detecte una operación inusual o una señal de alerta debe informar de inmediato y por escrito (correo electrónico o formulario interno) a su jefe directo y al Oficial de Cumplimiento.

3.2.2. El Oficial de Cumplimiento es el único responsable de analizar la operación y determinar si constituye una sospecha.

3.3. Documentación del Análisis (Informe de Operación Inusual): El Oficial de Cumplimiento documentará su análisis, incluyendo:

3.3.1. Descripción de la operación y las señales de alerta.

3.3.2. Información del cliente y de las contrapartes.

3.3.3. Gestiones realizadas para obtener una justificación.

3.3.4. Conclusión sobre si la sospecha se mantiene o se descarta.

3.4. Elaboración y Envío del ROS: Si se concluye que la operación es sospechosa, el Oficial de Cumplimiento elaborará el ROS a través del sistema SIREL de la UIAF. El reporte será objetivo y se limitará a describir los hechos, sin emitir juicios de valor.

3.5. Confidencialidad (Reserva Legal): El reporte de un ROS y toda la información relacionada están sujetos a estricta reserva. Está prohibido revelar al cliente o a terceros que se ha realizado un reporte

Política de Monitoreo Transaccional y Alertas SYNERBIT S.A.S (PSAV).

1. OBJETIVO.

Establecer un sistema de monitoreo continuo sobre las operaciones de los clientes para detectar comportamientos atípicos o inusuales que puedan constituir una señal de alerta de LA/FT.

2. TIPOS DE MONITOREO.

2.1. Monitoreo Automatizado (Basado en Reglas): El sistema tecnológico de la Empresa generará alertas automáticas cuando se cumplan ciertas condiciones predefinidas.

2.2. Monitoreo Manual (Basado en Juicio): El equipo de cumplimiento realizará revisiones periódicas y discrecionales sobre clientes o transacciones que, aunque no generen una alerta automática, merecen atención por su contexto.

3. SEÑALES DE ALERTA AUTOMÁTICAS.

El sistema generará una alerta para revisión del Oficial de Cumplimiento en los siguientes casos, entre otros:

3.1. Alertas de KYT: Transacciones desde o hacia direcciones de billeteras identificadas por la herramienta de análisis de blockchain como de alto riesgo (sancionadas, fraude, darknet, mixer, etc.).

3.2. Alertas de Umbral:

3.2.1. Cualquier transacción individual que supere los 10,000 USD.

3.2.2. Transacciones acumuladas por un mismo cliente que superen los 20,000 USD en un periodo de 30 días.

3.3. Alertas de Frecuencia (Pitufeo): Más de 10 transacciones realizadas por el mismo cliente en un periodo de 7 días, independientemente del monto.

3.4. Alertas Geográficas: Transacciones donde el cliente originador o beneficiario se encuentra en una jurisdicción de alto riesgo o sancionada.

3.5. Alertas de Listas: Coincidencia del nombre de un cliente (originador o beneficiario) con una lista restrictiva durante el monitoreo continuo.

4. PROCEDIMIENTO DE GESTIÓN DE ALERTAS.

4.1. Generación: El sistema genera la alerta y la asigna al Oficial de Cumplimiento.

4.2. Análisis Inicial (Triage): El Oficial de Cumplimiento realiza una revisión preliminar para determinar si es un falso positivo o si requiere investigación.

4.3. Investigación: Si la alerta es válida, se procede a:

4.3.1. Revisar el perfil completo del cliente y su historial transaccional.

4.3.2. Buscar justificación económica o legal para la transacción.

4.3.3. Si es necesario, contactar al cliente para solicitar información o documentación adicional.

4.4. Documentación y Cierre: Todas las acciones tomadas, el análisis realizado y la conclusión (sea que se descarte la sospecha o se confirme) deben quedar documentadas en el expediente del cliente.

4.5. Escalamiento a ROS: Si tras la investigación la operación no tiene justificación y se mantiene la sospecha, se procederá a elaborar un Reporte de Operación Sospechosa (Ver Política COMP-POL-004).

Protocolo de Atención al Cliente y Deberes de Transparencia SYNERBIT S.A.S (PSAV).

1. OBJETIVO.

Garantizar que los clientes reciban información clara, veraz, suficiente y oportuna sobre los servicios ofrecidos, en cumplimiento del Estatuto del Consumidor (Ley 1480 de 2011) y las mejores prácticas de la industria.

2. INFORMACIÓN PREVIA A LA TRANSACCIÓN.

Antes de que un cliente confirme una operación, la Empresa deberá informarle de manera explícita sobre:

2.1. Comisiones: El porcentaje o monto fijo de la comisión que cobra la Empresa por el servicio de intermediación.

2.2. Tasa de Cambio: Si aplica, la tasa de cambio que se utilizará para la conversión de activos virtuales a moneda fiduciaria.

2.3. Costos de Red (Gas Fees): Una estimación de los costos de la red blockchain que pueden aplicar a la transacción.

2.4. Monto Final a Recibir: Una estimación clara del monto final en FIAT o CRIPTO que recibirá el beneficiario, descontando todos los costos.

2.5. Tiempos Estimados: El tiempo estimado que tomará todo el proceso, desde la recepción de los activos virtuales hasta el abono en la cuenta del beneficiario.

2.6. Riesgos Inherentes: Un aviso claro de los riesgos asociados a la volatilidad de los activos virtuales y la irrevocabilidad de las transacciones en blockchain.

3. CANALES DE ATENCIÓN.

Se establecerán los siguientes canales oficiales para la atención de Peticiones, Quejas y Reclamos (PQR):

3.1. Correo Electrónico: support@synerbit.xyz.

3.2. Chat en Vivo: A través de la página web o aplicación (puede o no estar disponible o visible en el sitio web)..

4. PROCEDIMIENTO DE GESTIÓN DE PQR.

4.1. Recepción: Toda PQR será registrada en un sistema de tickets con un número de caso único que se le entregará al cliente.

4.2. Clasificación: Se clasificará si es una petición, queja, reclamo o sugerencia.

4.3. Resolución: El equipo de atención al cliente buscará resolver la PQR en un plazo no mayor a quince (15) días hábiles, este plazo puede ampliarse hasta por 15 días hábiles adicionales si se requiere la práctica de pruebas o complementación de información, lo cual será informado previamente.

4.4. Escalamiento: Si la PQR no puede ser resuelta en primera instancia (ej. involucra temas de cumplimiento o técnicos complejos), se escalará al área correspondiente.

4.5. Respuesta Final: Se entregará una respuesta formal y por escrito al cliente en un plazo máximo de quince (15) días hábiles.

Protocolo de Respuesta ante Incidentes SYNERBIT S.A.S (PSAV).

1. OBJETIVO.

Establecer un plan de acción sistemático para responder de manera efectiva y coordinada a incidentes de seguridad, operacionales o de cumplimiento, minimizando su impacto y facilitando la recuperación.

2. EQUIPO DE RESPUESTA A INCIDENTES (ERI).

2.1. Líder del ERI: Oficial de Cumplimiento / Gerente General.

2.2. Miembro Técnico: Líder de Tecnología / Desarrollador Principal.

2.3. Miembro Legal: Abogado externo/interno.

2.4. Miembro de Comunicaciones: Responsable de atención al cliente.

3. FASES DE LA RESPUESTA.

3.1. FASE 1: Detección y Análisis

3.1.1. Cualquier empleado que detecte un incidente debe reportarlo inmediatamente al ERI.

3.1.2. El ERI evalúa la naturaleza y severidad del incidente para clasificarlo.

3.2. FASE 2: Contención

3.2.1. El objetivo es limitar el daño y evitar que el incidente se propague.

- Ejemplos: Aislar sistemas afectados de la red, suspender temporalmente las operaciones, bloquear cuentas comprometidas.

3.3. FASE 3: Erradicación

3.3.1. Eliminar la causa raíz del incidente.

- Ejemplos: Eliminar malware, parchear vulnerabilidades, revocar credenciales robadas.

3.4. FASE 4: Recuperación

3.4.1. Restaurar los sistemas y operaciones a su estado normal de forma segura.

- Ejemplos: Restaurar datos desde backups, reconfigurar sistemas, monitorear de cerca la actividad post-incidente.

3.5. FASE 5: Post-Incidente (Lecciones Aprendidas)

3.5.1. Dentro de las dos semanas posteriores al incidente, el ERI realizará una reunión para analizar qué ocurrió, cómo se manejó y qué mejoras se pueden implementar en los controles y procedimientos para evitar su recurrencia.

4. PLANES DE ACCIÓN POR TIPO DE INCIDENTE.

4.1. Incidente de Seguridad (Hackeo / Brecha de Datos):

4.1.1. Contención: Desconectar el sistema afectado. Iniciar investigación forense para determinar el alcance.

4.1.2. Notificación: Si se comprometieron datos personales, notificar a la Superintendencia de Industria y Comercio (SIC) y a los titulares afectados, según la Ley 1581 de 2012.

4.2. Incidente Operacional (Transacción Fraudulenta):

4.2.1. Contención: Intentar detener la transferencia si es posible en ese momento (sea fiat o blockchain). Contactar a la empresa dispersora o al exchange de destino si es posible.

4.2.2. Análisis: Investigar cómo ocurrió el fraude (ej. suplantación de cliente, compromiso interno).

4.2.3. Reporte: Reportar como ROS a la UIAF de inmediato en todos los casos, aunque haya sospecha leve, y denunciar ante la Fiscalía General de la Nación cuando corresponda.

4.3. Incidente de Cumplimiento (Requerimiento de Autoridad):

4.3.1. Recepción: Centralizar la recepción del requerimiento en el Oficial de Cumplimiento.

4.3.2. Análisis: El ERI (con el miembro legal) analiza el alcance y la validez del requerimiento.

4.3.3. Respuesta: Preparar y entregar la información solicitada en los plazos establecidos, asegurando la confidencialidad y la precisión.